Quando una nuova tecnologia diventa popolare, è sicuro che presto diverrà invitante per i cyber criminali. I social media sono diventati parte delle nostre giornate, personali e lavorative. Hanno cambiato il nostro modo di comunicare con i gli amici, la famiglia, i colleghi e i clienti, e allo stesso tempo sono diventati un vettore in rapida crescita per gli attacchi informatici. I cyber criminali usano i social network, inclusi LinkedIn, Facebook, Twitter, Skype e VKontakte, come mezzo per lanciare malware mirati e schemi di phishing.

Indice dei contenuti

ToggleI Cyber Criminali costruiscono un vero e proprio esercito di Social Media Bot

Per dare una breve definizione di bot cito Simone Cosimi, che nel suo articolo li descrive come utenze automatizzate, programmate per rispondere a determinati input e a conseguenti feedback degli utenti in carne e ossa.

Ci sono essenzialmente due tipi di bot. Uno è un account che è creato e reso operativo da remoto via software. L’altro è un “sock puppet”, un falso account curato da un individuo che pretende di essere qualcuno o qualcosa che non è. Facebook stima che più di 100 milioni di account siano fasulli. Quando un gruppo di account falsi sono creati tutti insieme per raggiungere uno stesso obiettivo, il risultato è un esercito di bot.

Questi esericiti di bot (Bot Armies) sono la chiave degli attacchi sui social. I cyber criminali puntano a mascherare i loro bot da profili social affidabili. Per raggiungere questo obiettivo popolano i loro bot con contenuti coerenti popolari. Attraverso video virali e articoli popolari e spesso acquistando like, i criminali possono creare profili in grado di raggiungere potenzialmente milioni di utenti.

Selezionare l’obiettivo

Una volta creati i bot, il passo successivo nella fase di preparazione è selezionale un obiettivo. Nell’ottica di aumentare l’efficacia, i criminali punteranno il focus:

- contro aziende specifiche

- contro clienti di aziende

- o dirottando il pubblico attraverso topic popolari

Il trendjacking (o newsjacking) è una comune tattica di PR tramite la quale i trending topic e le discussioni vengono usate come veicolo per inserire un messaggio diverso in una conversazione molto popolare. In caso di intenzioni malevole, il cyber criminale inserisce il malware e l’attacco phishing, mascherandolo con contenuto legato all’argomento.

Creare connessioni

Per iniziare un attacco, il cyber criminale ha bisogno di connettere i suoi bot con le vittime. Più connessioni bot significa più vittime potenziali. Per rendere la connessione più riuscito, il gestore dell’esercito di bot potrà riempire i profili con foto interessanti, immagini divertenti o qualsiasi altro contenuto che veicoli l’attenzione degli obiettivi attraverso i loro interessi.

All’attacco!

I cyber criminali hanno due modi per attaccare: con malware e con tecniche di phishing.

Phishing

Il criminale imposta un sito di phishing camuffato da sito affidabile. Per esempio un sito di phighing potrebbe assomigliare a quello di una banca e chiedere le credenziali per entrare.

Il phishing è il tentativo di acquisire informazioni sensibili, come password, username e dettagli delle carte di credito, mascherandolo da messaggio inviato da un’entità affidabile.

Malware

Il criminale nasconde codice malevolo su siti che possono lanciare il malware o il download senza che l’obiettivo lo sappia. Tutto ciò che ha bisogno è una visita o un click al link malevolo e l’hacker ha agganciato la sua nuova vittima.

Con il Phishing, il cyber criminale ha accesso all’account e alle informazioni personali

Le persone usano spesso la stessa password per account di lavoro e personali. Anche un attacco phishing personale riguarda l’azienda perché potrebbe far trapelare le credenziali per accessi privilegiati.

Con il malware, il cyber criminale ha accesso al dispositivo

Il malware può essere scritto da qualsiasi piattaforma e può attivare qualsiasi cosa da cellulari, tablet, laptop e desktop come da server e dispositivi di storage.

Sia che l’hacker entri dalla porta principale sia che entri da quella di servizio, il risultato è lo stesso: la tua azienda è stata violata.

Su 10 individui, 7 cadono in schemi simili a quelli sopra descritti.

Che sia un computer di lavoro o un dispositivo personale ad essere stato infettato, il malware ora ha accesso a dati, password e qualsiasi cosa possa essere rubato. Quando il malware si introduce in un ambiente, è facile che questo tenti di replicarsi e infettare altri sistemi. Una volta che l’obiettivo infettato si connette alla rete aziendale, il malware può catturare dati e informazioni che vengono facilmente trasmessi al cyber criminale.

Come difendere l’azienda da un attacco mirato

1 – Riduci i rischi: identifica i dati sensibili, crea policy per proteggere i dati e controlla l’attività degli accessi.

2 – Previeni situazioni compromettenti: forma il tuo personale su come identificare le email di phishing e adotta soluzioni che prevengano software indesiderati.

3 – Rileva la minaccia: identifica attività e accessi utente anormali e sospetti e cerca dispositivi infettati.

4 – Individua e stacca dalla rete i device compromessi

5 – Isola i dati sensibili: fermate gli utenti compromessi e i dispositivi e impeditegli di entrare in applicazioni sensibili

6 – Sostituisci le password compromesse

7 – Ripara i dispositivi compromessi

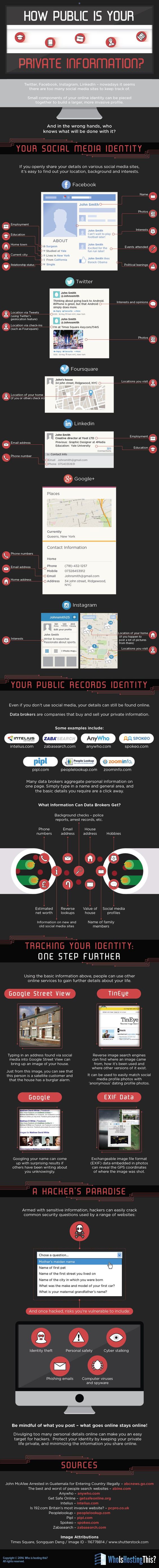

Qui sotto trovi un’interessante infografica che ti aiuterà a capire quali informazioni personali sono pubbliche nei tuoi account social e come diventa semplice per un criminale informatico inseguire, localizzare e rubare la tua identità