Lo spear phishing è una truffa volta a colpire aziende specifiche, nel tentativo di accedere a dati confidenziali, per carpire segreti commerciali, informazioni militari o per un semplice ritorno economico.

Questa la definizione di Sophos:

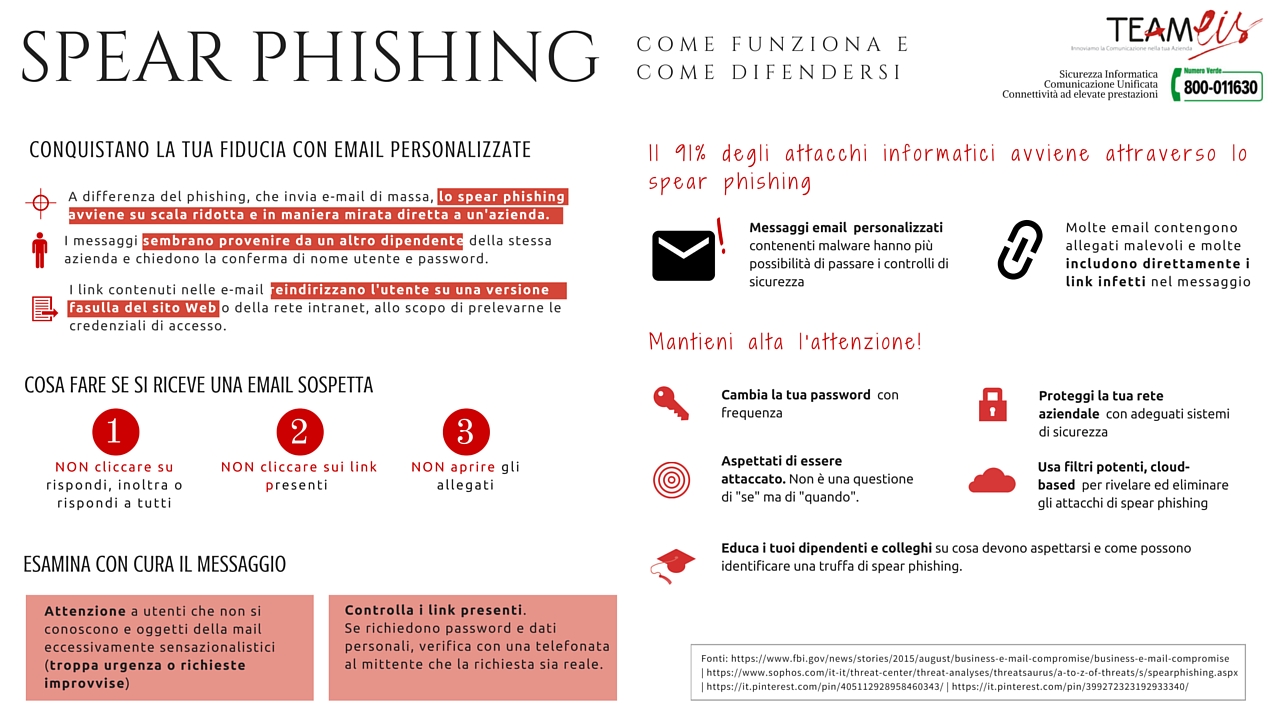

A differenza del phishing, che invia e-mail di massa, lo spear phishing avviene su scala ridotta e in maniera mirata. L’hacker sceglie come obiettivo i dipendenti di una singola azienda. I messaggi sembrano provenire da un altro dipendente della stessa azienda e chiedono la conferma di nome utente e password. Talvolta le e-mail sembrano provenire da un dipartimento aziendale che avrebbe motivo e titolo di richiedere tali informazioni, come ad es. IT o Risorse umane. I link contenuti nelle e-mail reindirizzano l’utente su una versione fasulla del sito Web o della rete intranet aziendale, allo scopo di prelevarne le credenziali di accesso.

L’obiettivo dell’hacker è usare la credibilità per istruire il destinatario a compiere un lavoro, come un trasferimento di denaro, o passare informazioni confidenziali come login e password, che daranno all’hacker l’accesso ai dati aziendali.

Indice dei contenuti

TogglePerché le persone cadono nella trappola dello spear phishing

Oltre il 90% degli attacchi mirati è causato dallo spear phishing. Secondo un report di Opswat, su 10 email che il truffatore invia, esiste il 90% di possibilità che almeno una persona cada nell’inganno.

Molte volte un impiegato pensa di rispondere semplicemente ad un ragionevole quesito che arriva da un suo superiore. In realtà si tratta di email studiate ad hoc per trarre in inganno il ricevente.

In ogni caso gli attacchi di spear phishing hanno uno schema preciso che comprende tre fattori:

- l’email appare inviata da una persona conosciuta e di fiducia

- il layout e il contenuto sono molto accurati

- le istruzioni richieste sono logiche e credibili per il destinatario

Come funziona – Esempi di spear phishing

Il BEC (Business Email Compromise) è il tipo di attacco appena descritto, ha avuto un incremento nel 2015 del 270%

Secondo il CSO Online Report un’azienda può “aiutare” in tre modi un truffatore che tenta di fingersi un manager, un dirigente o un collega con poteri decisionali:

- Postare nome completi, titoli e email dei membri del team dirigente nel sito aziendale.

- Postare nomi, email e numeri diretti nelle informazioni di contatto della contabilità o fatturazione

- Usare schemi ricorrenti nell’invio delle email

L’hacker ha bisogno di recuperare qualche informazione interna relativa ai suoi obiettivi per convincere che le sue email sono legittime. Per ottenerle, può hackerare un pc oppure le può dedurre attraverso uno studio attento dei social, blog o dello stesso sito web, dove spesso vengono pubblicate notizie personali o eccessivamente particolareggiate.

Una volte recuperate le informazioni, verrà inviata la mail in tutto e per tutto simile a quella dell’azienda obiettivo della truffa, nella quale viene sottolineata l’urgenza di eseguire un compito (un pagamento, recupero di password, ecc)

La vittima clicca sul link o sull’allegato della mail e il truffatore raggiunge il suo obiettivo.

Ad una prima occhiata, il ricevente potrebbe non accorgersi dell’inganno, se non troppo tardi. Il camuffamento della mail infatti inizia dal titolo della persona che sembra aver inviato la mail (supponiamo Amministratore Delegato), passando per l’oggetto (per esempio Pagamento Bonifico a Fornitore), arrivando al testo della mail (Le chiedo di effettuare con urgenza un bonifico di xx Euro con causale “conteggio amministrativo”. Per velocizzare il tutto segua queste informazioni) a cui verrà linkato un sito fasullo o farà scaricare un allegato infetto.

Come non cadere nelle truffe di spear phishing

Esistono diversi modi per evitare di diventare una vittima degli attacchi di spear phishing e molti di questi coivolgono direttamente l’educazione degli impiegati riguardo alle minacce che possono incontrare.

Queste sono le raccomandazioni che arrivano direttamente dall’ FBI:

Verificare sempre i cambiamenti delle coordinate di pagamento dei fornitori e richiedere la conferma del trasferimento di denaro.

Essere sospettosi di account email free o web-based, che sono più facilmente hackerabili

Fare attenzione quando si postano informazioni finanziarie o personali sui social e nel sito aziendale

Riguardo ai trasferimenti di denaro, essere sospettosi in caso vengano richiesti con troppa segretezza o troppa urgenza.

Valutare l’implementazione di procedure di sicurezza che includano un processo di verifica in due passaggi per i pagamenti e bonifici

Creare delle regole per la rilevazione di intrusione che evidenzino le email con estensione simile a quelle aziendali ma non esattamente le stesse

Se possibile, registrare tutti i domini che sono simili a quello attuale aziendale

Aggiungere un sistema che monitori gli accessi degli utenti, in modo da poter controllare istantaneamente se un account è stato compromesso: se, per esempio, è stato effettuato il login da un IP, un paese o un device diversi da quelli usati normalmente.